Introdução

Uma configuração site a site, basicamente matriz e filias, é onde duas (ou mais) redes diferentes são conectadas usando um túnel OpenVPN. Nesse modelo de conexão, os dispositivos de uma rede podem alcançar os dispositivos da outra rede e vice-versa. A implementação disso, no que diz respeito ao acesso servidor, é relativamente simples.

Em nosso primeiro cenário criaremos um túnel VPN entre uma matriz e filial (site-to-site) que ligará duas unidades distintas.

Depende da versão do PFSense alguns campos podem não ser exibidos para vocês. Porém, configure aqueles campos que são exibidos que deverá funcionar sem problemas.

Configurando O OpenVPN Site-To-Site – Lado Matriz

Essa é uma configuração feito no servidor onde vai receber a conexão das filial(s).

Dados fictícios da Matriz

- CID IP válido internet: 177.16.52.30/30

- WAN: 177.16.52.31

- CID IP de LAN: 192.168.0.0/24

- Gateway: 192.168.0.254

- Host_Matriz: 192.168.0.1

Dados VPN

- CID IP de VPN: 172.0.0.0/30

Dados fictícios da Filial

- CID IP de LAN: 10.100.100.0/24

- Gateway: 10.100.100.254

- Host Filial: 10.100.100.1

Nosso gateway também é o IP do Firewall de borda.

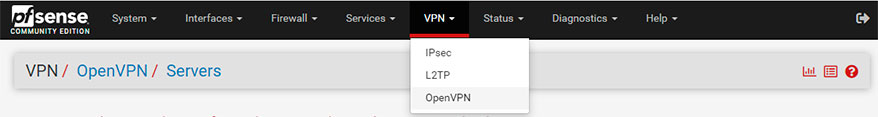

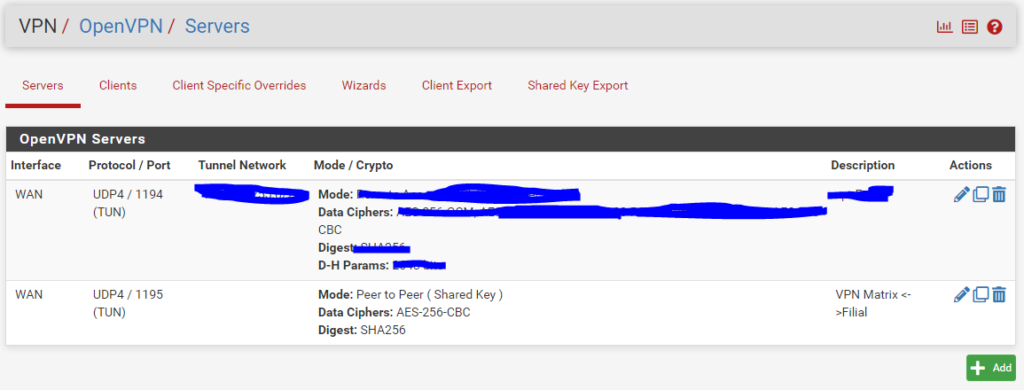

Acessando Menu VPN

Iremos acessar o firewall master pelo IP 192.168.0.254 e entrar no menu “VPN>OpenVPN>Servers” para criar a primeira VPN.

Porém, vamos falar de dois serviços VPN nesse artigo PFSense com VPNClique OpenVPN, no submenu Servers clique em Add. As entradas de parâmetros de configuração da VPN de nossa matriz serão exibidas para configuração. Vamos configurar e comentar cada bloco de configuração.

General Information:

- Desccription – esse campo além de dar um nome descritivo para a finalidade da VPN, também servirá para administrarmos a VPN. Entre com a descrição que melhor retrata o serviço configurado;

- Disabled – desmarcado para que o serviço seja executado.

Mode Configuration

- Server Mode: “Peer to Peer (Shared Key)” – Ponto a Ponto com chave compartilhada;

- Device Mode vamosselecionar“tun – Layer 3 Tnner Mode” esse recurso nos dá a possibilidade de trabalhar na terceira campa OSI.

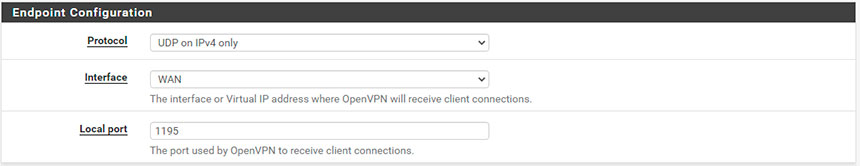

Endpoint Configuration:

- Protocol “UDP on IPV4 Only”;

- Interface selecionaremos“WAN”, que é a interface que receberá e enviará a conexão;

- Local Port – “1195”, se for a primeira VPN o número de porta que será herdado será a 1194. Em meu exemplo usaremos a porta 1195.

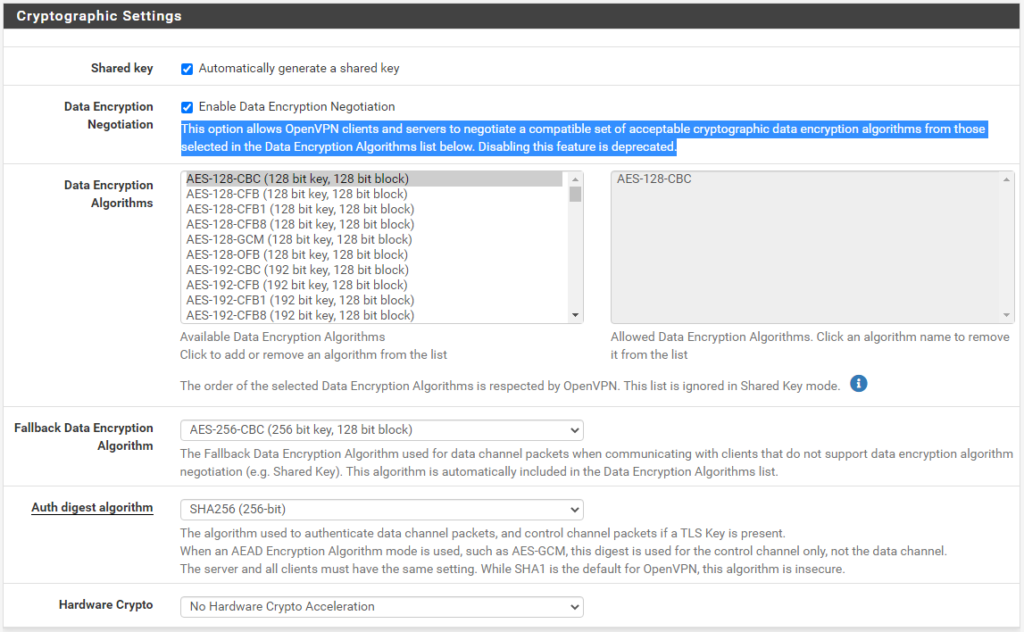

Cryptographic Settings

- Shared Key – Deixe essa opção marcada para utilizarmos uma única chave para encriptar e decriptar os pacotes enviados pela VPN. Chamamos de chave simétrica. Esse campo na primeira configuração é exibido com checkbox, mas quando retornar para editar essa VON esse campo será uma caixa de texto com as linhas das Shared Key;

- Data Encryption Negotiation – Esta opção permite que clientes e servidores OpenVPN negociem um conjunto compatível de algoritmos de criptografia de dados criptográficos aceitáveis a partir daqueles selecionados na lista de Algoritmos de Criptografia de Dados abaixo. A desativação desse recurso está obsoleta;

- Data Encryption Algorithms – “AES-128-CBC (128 bit key, 128 bit block)”;

- Fallback Data Encryption Algorithms – “AES-256-CBC (256 bit key, 256 bit block)”;

- Auth Digest Algorithm – “SHA256 (256-bit);

- Hardware Crypto – Caso tenha algum hardware acelerador de encriptar instalado e se essa placa for compatível com seu PFSense, ela vai aparecer aqui como opção de escolha, caso contrário: “No Hardaware Crypto Accelaration”.

As configurações de criptografia são importantes para que o túnel seja seguro, assim dificultando a chance de quebrar a criptografia. O “Encrypition Algorithm” é a criptografia utilizada para o tráfego dos dados onde o padrão é “AES-128-CBC (128-bit)” e o “Auth Digest Algorithm” é o algoritmo de autenticação, que o padrão é o “SHA160” onde foi trocado para o “SHA256”.

Muito cuidado quando for alterar esse conjunto. Uma criptografia muito alta pode aumentar muito a segurança dos dados, porém, também pesará muito os pacotes de dados consumindo mais banda do link e uma exigência há mais do processamento para encriptar e decriptar os pacotes trafegados.

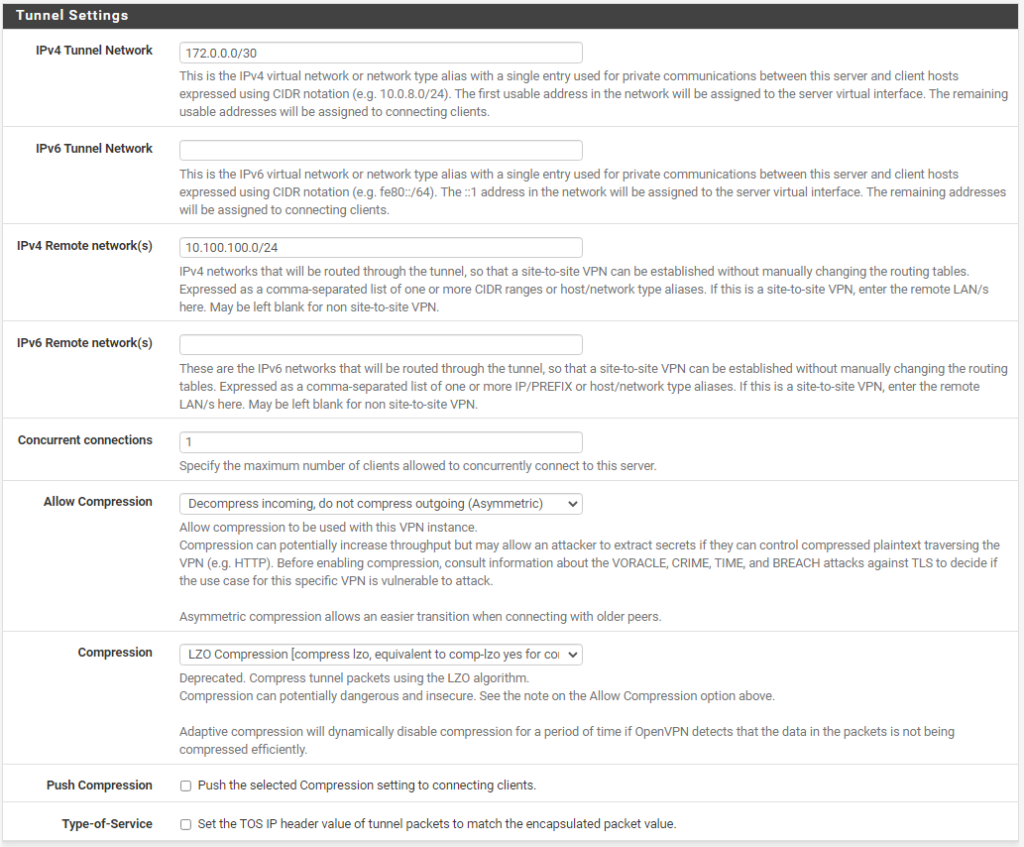

Tunnel Settins

Aqui tratamos a camada de rede da VPN.

- IPv4 Tunnel Network – “172.0.0.0/30”, O IP da WAN de sua rede, seu IP válido de internet;

- IPv6 Tunnel Network – “Não usarei”, O IPv6 da WAN de sua rede, seu IP válido de internet;

- IPv4 Remote Network – “10.100.100.0/24”, IP Virtual da VPN,

- IPv6 Remote Network – “Não usarei”, IP Virtual da VPN,

- Concurrent Connections – “1”, Quantidade de conexão simultânea para esse servidor. Colocamos ponto a ponto devido a termos apenas uma conexão, porém, se essa conexão fosse receber mais filiais teríamos que ajustar esse campo de acordo com a necessidade;

- Allow Compreession – “LZO Compression [compression Izo, equivalente to comp-Izo yes for compatibility]”. A compactação pode potencialmente reduzir a taxa de transferência, mas pode permitir que um invasor extraia segredos se puder controlar o texto simples compactado que atravessa a VPN (por exemplo, HTTP). Antes de ativar a compactação, consulte as informações sobre os ataques VORACLE, CRIME, TIME e BREACH contra TLS para decidir se o caso de uso dessa VPN específica é vulnerável a ataques;

- Push Compression “desmarcado”;

- Type -Of-Service – Deixadesmarcado.

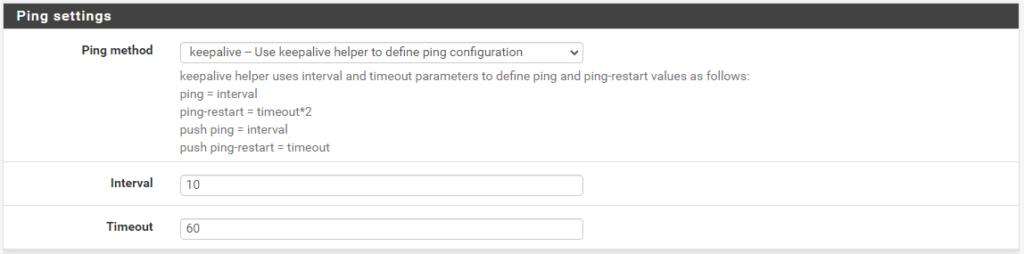

Ping Settings

Particularmente não vou ajustes esses parâmetros, porém, ajuste conforme sua necessidade.

- Ping Method – “Keepalive – Use keepaliv helper to define ping configuration”;

- Interval – ”10”;

- Timeout – “60”.

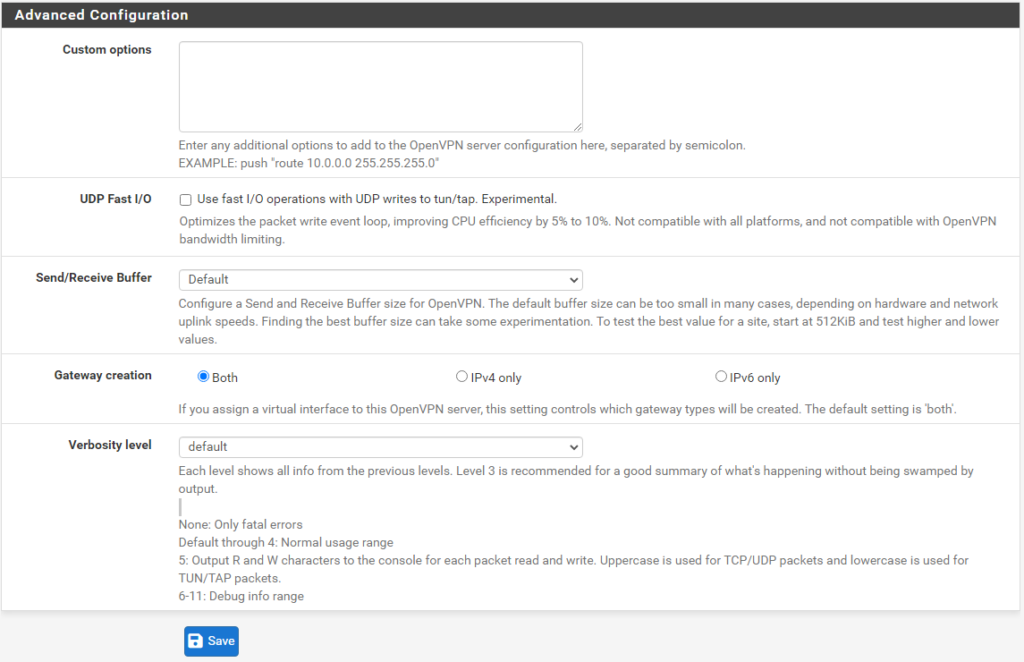

Advanced Configuration

Particularmente não vou ajustes esses parâmetros, porém, ajuste conforme sua necessidade.

- Custom Options – “push “route 192.168.0.0 255.255.255.0”” caso eu quisesse configurar uma rota na VPN cliente, caso contrário deixa em branco;

- UDP Fast I/O – ”Deixa desmarcado”;

- Send / Receive Buffer – “Default”;

- Gateway Creation – “Marcar Both”

- Verbosity Level – “default”.

Vamos clicar em SAVE para prosseguirmos com a configuração da nossa WAN para permitir o acesso ao Firewall.

Após clicar no SAVE, teremos a nossa VPN listada no painel OpenVPN/Servers.

Configurando Acesso WAN da Martriz

Vamos agora preparar o Firewall da nossa matriz para fechar a VPM, essa ação é importante, porquê a conexão da filial ira bater na interface WAN, pois é essa conexão que recebe as solicitações externa.

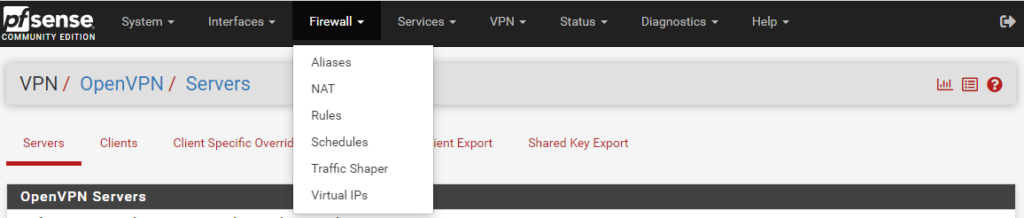

Criando Regra Interface WAN

Iremos habilitar nosso firewall a receber entrada externa pela Interface WAN escutando a porta 1195.

No Menu do seu PFSsense clique em Firewall/Rules, depois escolha a interface WAN e Clique em Add para adicionarmos uma nova regra.

Vamos criar uma regra liberando todo o trafego, nos próximos artigos iremos mostrar como realizar esse acesso por conexão onde vai nos dar mais abrangência de controle em que essa VPN vai dar acesso, mas será outra matéria.

Vamos comentar cada bloco de configuração da regra para liberar acesso a VPN.

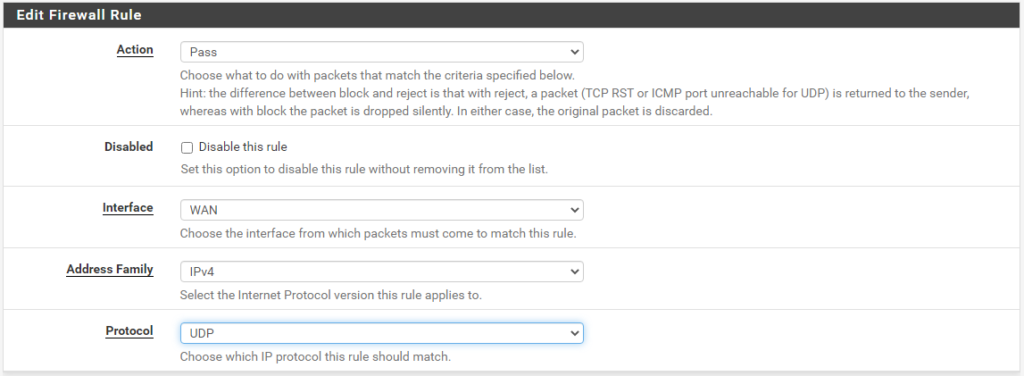

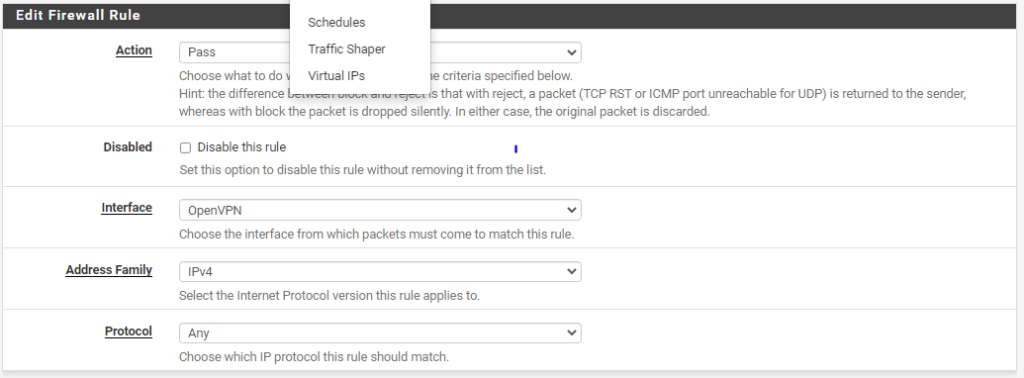

Edit Firewall Rule

- Action – “Pass”, permitindo acesso dos pacotes;

- Disable – ”Deixa desmarcado”, para que a regra tenha efeito;

- Address Family – “IPv4”;

- Protocol – “UDP”, pois foi o protocolo que selecionamos na configuração da VPN em Endpoint Configuration da VPN Matriz<->Filial.

Source

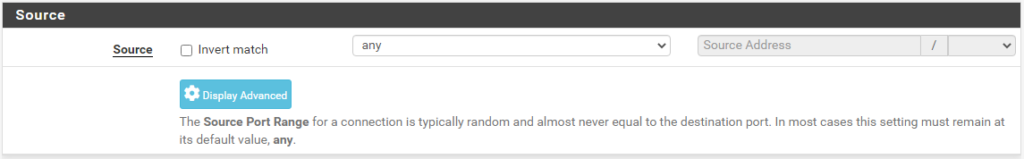

Origem do Pacote, que nesse caso vem de qualquer host da internet e de qualquer porta.

- Source – “Any”, permitindo de todas as origens;

- Display Advanced – Não vamos alterar nada no momento.

Destination

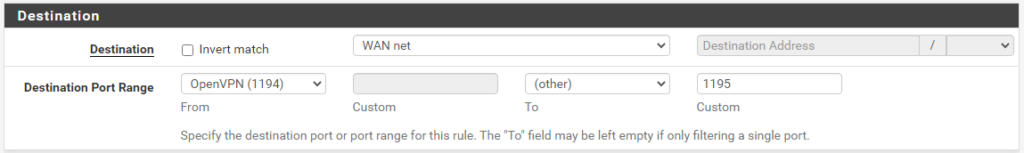

Destino do Pacote, que nesse caso vai ser encaminhada para a interface WAN na porta 1195

- Destination – “WAN Net”, para interface WAN;

- Source Port Ranger – ”From: 1195 To: 1195”, Portas que também configuramos em Endpoint Configuration.

Extra Options

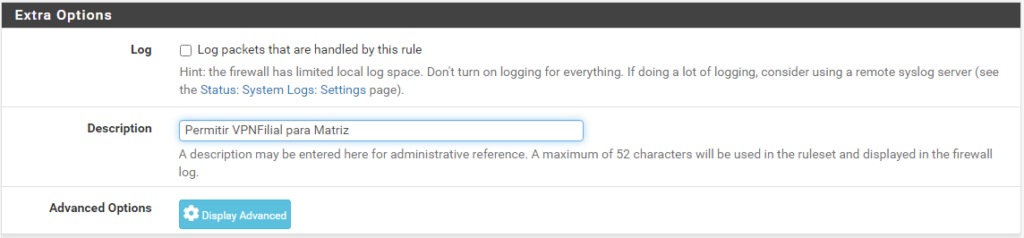

- Logs – “Desmarcado”, se marcado será registra em log todo o trafego realizado nessa regra;

- Descriptions – ”Permitir VPNFilial para Matriz”, um texto que contextualize o motivo da regra;

- Display Advanced – Não vamos alterar nada no momento.

O último bloco é só informativo. Clique em SAVE e vamos configurar a regra do firewall filial.

Criando Regra Interface OpenVPN

Essa interface não existe enquanto uma conexão VPN não seja criada, seja Server-To-Server ou Client-To-Server. Na regra da interface WAN habilitamos nosso firewall há receber as solicitações da matriz escutando pela porta 1195, porém o firewall não saberá para onde encaminhar os pacotes, para isso vamos configurar a regra na interface OpenVPN.

Vamos permitir acesso a conexão VPN Criada: VPN Matrix <->Filial.

No Menu do seu PFSsense clique em Firewall/Rules, depois escolha a interface OpenVPN e Clique em Add para adicionarmos uma nova regra.

Vamos criar uma regra liberando todo o trafego, nos próximos artigos iremos mostrar como realizar esse acesso por conexão onde vai nos dar mais abrangência de controle em que essa VPN vai dar acesso, mas será outra matéria.

Edit Firewall Rule

- Action – “Pass”, permitindo acesso dos pacotes;

- Disable – ”Deixa desmarcado”, para que a regra tenha efeito;

- Interface – “OpenVPN”;

- Address Family – “IPv4”;

- Protocol – “Any”.

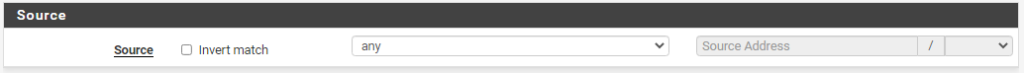

Source

Origem do Pacote, que nesse vem que qualquer interface VPN.

- Source – “Any”, permitindo de todas as origens.

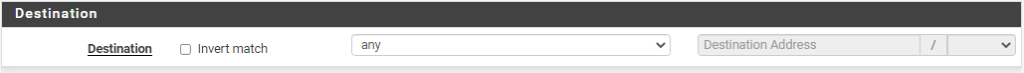

Destination

Destino do Pacote, que nesse caso é qualquer lugar para a interface WAN na porta 1195

- Destination – “Any”, permitindo de todas as origens.

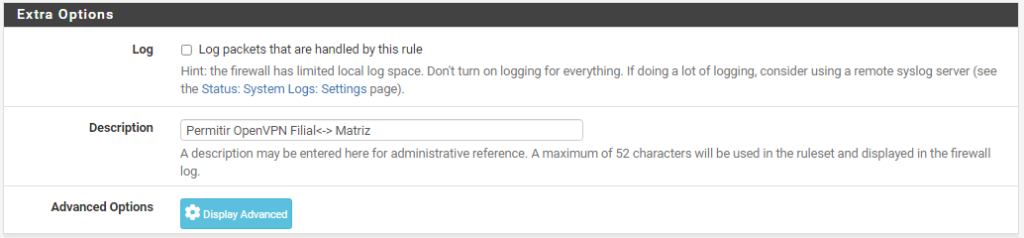

Extra Options

- Logs – “Desmarcado”, se marcado será registra em log todo o trafego passado nessa regra;

- Descriptions – ”Permitir OpenVPN”, um texto que contextualize o motivo da regra;

- Display Advanced – Não vamos alterar nada no momento.

O último bloco é só informativo. Clique em SAVE e no próximo iremos constatar o fechamento da VPN entre a matriz e filial.

Se está gostando das postagens, se inscreva em nosso site para receber mais materiais de nosso blog, é grátis, você vai ser notificado quando novas postagens forem publicadas, recebendo assim mais conteúdos de qualidades e ainda vai dar aquela força pra nossa comunidade. E não esquece de compartilhar em suas redes sociais os botões estão no final desse página.

No final dessa página temos um campo onde você é bem vindo para deixar seus comentários. Pode ser uma opinião, elogios, críticas ou correções. Pode ficar a vontade para tirar suas dúvidas ou colaborar acrescentando algo que tenhamos deixado passar desapercebido.

Sua visita e feedback é muito importante para o nosso espaço.